Повечето производители на потребителски хардуерни продукти са се досетили за основния минус на своите продукти. В момента, в който хакерите получат физически достъп до едно устройство, вече няма особено ефективен начин за неговото предпазване. Все пак група учени твърдят, че изоставянето на устройства в подобни ситуации може да доведе до доста по-големи проблеми. Групата, известна като Exploitee.rs, коментира, че методи за хакване на устройства, като използване на флаш карти, могат да доведат до откриването на софтуерни бъгове. Те, от своя страна, могат да посочат не само точното устройство, което е било хакнато, но и всички останали от този конкретен модел.

Съдържание

Exploitee.rs в действие

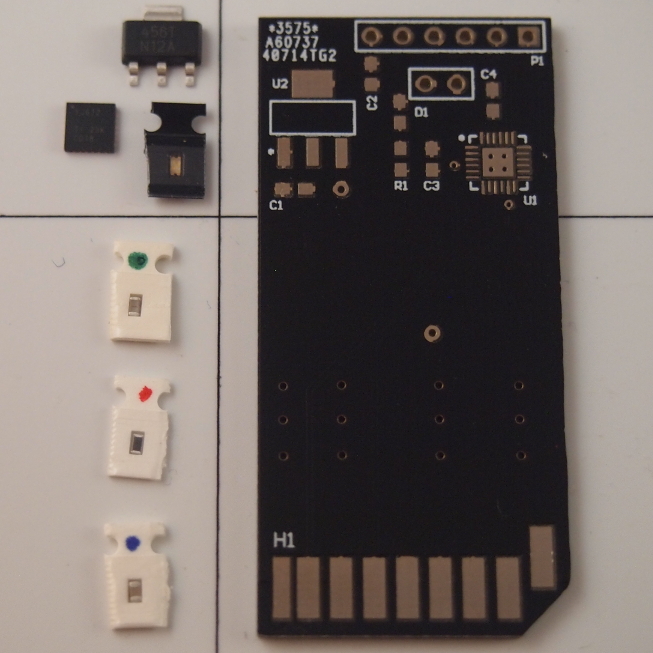

Групата, в която участват известните хакери Zenofex, 0x00string и maximus64_, представи своята версия на мемори карта за хакване на конференцията Black Hat в Лас Вегас, САЩ. Те показаха своите разработки в насока на това да покажат слабите места в IoT (Интернет на Нещата) устройства, в частност тези за домашно ползване. „Искахме да сложим тези техники в ръцете на повече хора, защото има толкова много устройства, на които хората просто не обръщат внимание.“ коментира CJ Heres, участник в Exploitee.rs. „Все още производителите правят подобни продукти, които могат да бъдат хакнати по този лесен начин. Те са все още широкоразпространени на пазара.„

При повечето устройства е достатъчно просто да получите достъп до данните, складирани на чипа. Това може да се случи простичко с помощта на SD карта, малко кабели и простичък опит със запояването. В частност, групата се занимава с типа eMMC карти, които могат много лесно да се достъпят. Единственото, което е нужно, е да се свържат жици до пет от пистите и лесно може да получим достъп до данните на чипа и, съответно, до цялото устройство.

Защо точно eMMS?

Този процес, теоретично, може да сработи на всяко едно цифрово устройство, което ползва flash памет (с малко повече работа, от колкото е нужна при eMMC).“При най-разпространените типове flash памети хората не желаят да се занимават с отварянето на чиповете, запояването на жици и други подобни неща. При eMMC е доста по-простичко, тъй като изисква само пет жици. Запояването е сравнително трудно, но все пак постижимо.“ Някои компании, които се занимават с възстановяването на данни от повредени носители, вече използват подобен метод в работата си.

След като петте жици са свързани и запоени за правилните писти на чипа, потребителя лесно може да получи достъп до всички данни, да ги манипулира, копира и трие. eMMC е много близко по технология до SD картите. Всеки хакер с опит в хакването на eMMC може да повтори упражнението с IoT устройства, които работят с SD карти. Прикрепянето им към компютър става бързо и лесно, а изучаването на кода и неговите недостатъци става достъпно за всеки.

Кои устройства са податливи на подобни атаки?

На пръв поглед, работата с eMMC flash изглежда доста тясна специалност. Тази технология се ползва в много мобилни телефони, домашни електроуреди и телевизори. Смартфони като Samsung Galaxy S2, S3, S4 и S5 ползват eMMC flash. Всичките те са податливи на тази техника за хакване и представляват слаба точка в сигурността на вашата лична домашна мрежа.

Exploitee.rs често работи с големи компании по слабостите на техните устройства от гледна точка на софтуер (и не само). Този път групата реши да покаже слабостите на подобни устройства директно на сцената на DefCon. Много от компаниите тепърва ще работят по оправянето на подобни недостатъци в своите продукти.

Не всичко е изгубено

Да не забравяме, че физическият достъп до устройства във вашия дом (и не само) е доста труден за хакерите. Все пак, производителите на тези устройства могат доста да затруднят недоброжелателите като работят върху тези недостатъци. За жалост, данните от Exploitee.rs изненадаха доста от големите производители. Надяваме се, че това няма да се повтори догодина.

Technology.bg Светът на технологиите

Technology.bg Светът на технологиите