Един от по-опасните криптовируси – Ryuk, разработен от групата, известна с кодовото име CryptoTech, се е сдобил с нова и интересна функционалност.

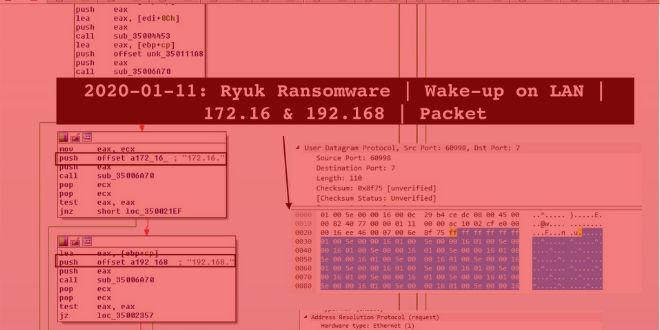

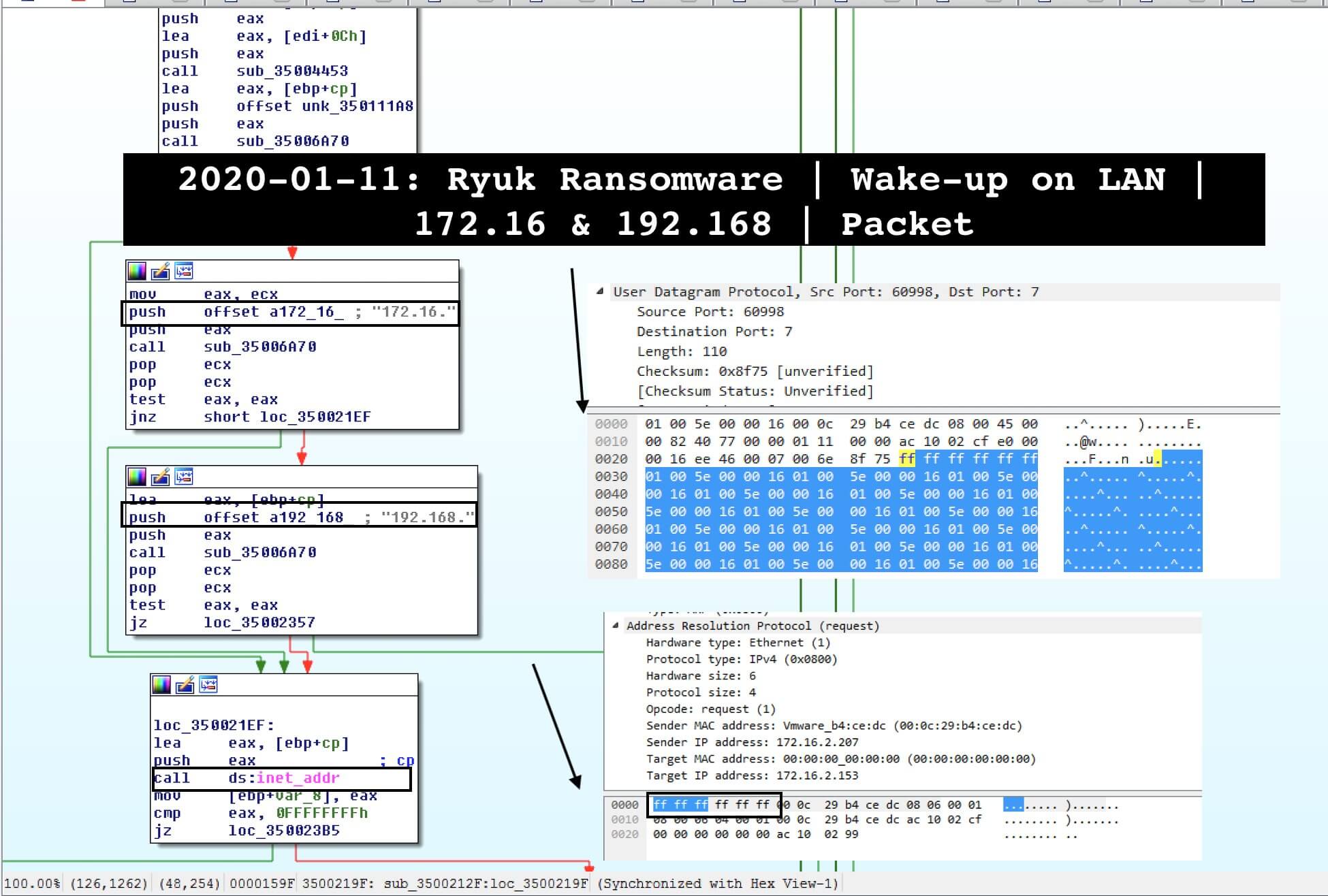

Според експерта в областта на информационната сигурност Витали Кремез групата Wizard Spider (свързана със Северна Корея) е добавила функционалността към малуерът – да използва Wake-on-Lan, за да стартира загасеното устройство, като по този начин може да криптира и устройства, който са били изключени. При стартирането си малуерът стартира субпроцес с аргумент “8 LAN”, който сканира ARP таблицата за частни IP адреси и изпраща Wake-on-Lan* сигнал(FF FF FF FF FF FF) към тях. След това опитва да монтира C$ и накрая криптира всички дискове, до които има достъп.

Филтрирането на Wake-on-Lan протокола и използването на SecureON парола са част от начините за защита (освен изключването му от мрежовата карта).

Припомняме на читателите, че Ryuk е един от по-опасните рансъмуери, чиято цел са основно големи enterprise компании, като се използва “triple threat” метод за атака – при фишинг кампания се изпращат офис файлове, съдържащи Emotet.

За повече информация относно хакерски атаки, вижте статията ни за Най-мащабните хакерски атаки през 2019 г.

От своя страна, Emotet сваля друг вирус – обикновено TrickBot, който събира потребителски имена и пароли, които се използват за атаката с Ryuk. Често пъти между заразяването с Emotet и стартирането на Ryuk минава около месец, което допълнително затруднява блокирането на атаката.

*Wake-on-Lan се конфигурира на мрежовия интерфейс и позволява изключено устройство да бъде стартирано. Използва се от сис-админите за отдалечено конфигуриране, често в големи фирми.

Заинтригува ли Ви тази статия? Заповядайте в групата ни „Технологичното общество на България“, където с общи знания и умения си помагаме относно софтуер, хардуер и сигурност.

Technology.bg Светът на технологиите

Technology.bg Светът на технологиите